Vulnerability management in zes stappen

Weet u wat de mogelijke risico’s zijn voor uw bedrijfsnetwerk en hoe u kwetsbaarheden daarin te lijf gaat? Of u nu een handvol computers beheert, of duizenden servers over de hele wereld, een doordacht plan voor vulnerability management (VM) is altijd een must. De basis daarvoor is al in zes stappen te leggen. Dat laat cloudbeveiligingsspecialist Thymos u graag zien.

Thymos is de Nederlandse aanbieder van de Nemasis Vulnerability Suite

Whitepaper Nemasis Vulnerability Management in the real world - Nemasis_Vulnereability_Management.pdfWhitepaper Vulnerability Management Suite - Nemasis Vulnerability Management_Suite.pdf

Whitepaper Nemasis Passive Vulnerability Scanner - Nemasis-Passive-Scanner.pdf

Prijslijst Nemasis Vulnerability Suite - Nemasis prijslijst in Euro's.xlsx

Stap 1: Voer een systeemanalyse uit

Allereerst is het van belang te weten welke assets (servers, desktops, mobiele devices, enzovoorts) onderdeel zijn van de infrastructuur en wie verantwoordelijk zijn voor het beheer daarvan. Het belangrijkste doel van deze eerste stap is de computersystemen te ordenen op basis van de rol die ze spelen in het bedrijf en zo een nulmeting vast te stellen. Meestal begint de analyse met een VM-scan. De VM-oplossing creëert een database met daarin alle computersystemen en netwerkdevices met een IP-adres. Computersystemen verbonden met het internet zijn de eerste waar hackers hun pijlen op richten en moeten dus ook de eerste zijn waar u naar kijkt.

Stap 2: Bepaal uw beveiligingsstatus

Welke kwetsbaarheden zich in uw netwerk bevinden, is op twee manieren te onderzoeken. Een eenmalige scan levert een snapshot van de beveiligingsstatus van uw computersystemen op een bepaald moment. Met een scan die structureel draait, kunt u bijhouden hoe snel patches en software-updates toegepast worden en ziet u hoe de beveiligingsstatus verbetert. Beide scans verlopen in twee stappen. Eerst gebruikt de scanner zijn database met kwetsbaarheden om computersystemen, diensten en applicaties te analyseren op bekende gaten in de beveiliging. Een postscan brengt vervolgens prioriteit aan en biedt informatie voor het installeren van patches en updates.

Stap 3: Aan de slag met de scanresultaten

Alle kwetsbaarheden tegelijk oplossen is onmogelijk. Een functionele VM-workflow bepaalt automatisch welke issues het belangrijkst zijn en de grootste gevolgen voor uw bedrijfskritische systemen hebben. Waar moet u precies op letten bij de scanresultaten? Ze moeten uitgebreid, specifiek en makkelijk te begrijpen zijn. Verder mogen ze geen fout-positieven (kwetsbaarheid ten onrechte gedetecteerd) en fout-negatieven (kwetsbaarheid aanwezig, maar niet gedetecteerd) bevatten. Fout-positieven vertroebelen namelijk uw scanresultaten met kwetsbaarheden die niet overeenkomen met de assets in uw netwerk, en ze achterhalen is daarom verspilde moeite. Fout-negatieven zijn minder goed zichtbaar, maar vormen wel een enorm risico op misbruik door hackers.

Stap 4: Fix de kwetsbaarheden

Gelukkig lossen de grote softwareleveranciers regelmatig kwetsbaarheden op in hun producten en testen ze nieuwe versies uitvoerig. Updates van besturingssystemen, internetbrowsers en standaard applicaties moeten dus volledig transparant voor u zijn. Heeft u echter specifieke instellingen, die de softwareleverancier niet meeneemt in zijn testen, of applicaties die op maat gemaakt zijn, dan is het raadzaam patches te pre-testen vóór u ze toepast op live systemen. Toe aan het ‘echte’ patchen? Deze drie tips helpen:

-

Herstel kwetsbaarheden zo snel mogelijk en minimaliseer risico’s door de patches toe te passen op volgorde van prioriteit, zoals u die heeft bepaald in stap 3.

-

Kies voor geautomatiseerde patch-management- en softwaredistributie-oplossingen. Deze zijn essentieel voor alle omgevingen - behalve de kleinste - bij het stroomlijnen van het patchproces en om de kosten zo laag mogelijk te houden. Zulke tools zijn in staat software terug te zetten naar een eerdere status en garanderen dat uw bedrijf de juiste softwareversies efficiënt gebruikt.

-

Integreer patch-management met andere geautomatiseerde VM-processen.

Stap 5: Blijf up-to-date

Nu alles op orde is, is het zaak altijd de beveiligingsstatus van uw bedrijfsnetwerk in de gaten te houden. De rapportages die uw VM-oplossing genereert, tonen u precies die informatie die u nodig heeft. Ze helpen u alle betrokkenen te informeren, zoals managers van de IT-afdeling, compliance officers en auditors. Voorbeelden van zulke rapportages zijn:

-

dashboards, waarin u in één oogopslag een overzicht krijgt;

-

samenvatting van kwetsbaarheden;

-

analyse van bedreigingen, die voor elk device in het netwerk specifieke bedreigingen weergeeft;

-

patchrapportage;

-

SSL-certificatenbeheer;

-

compliance-rapportages.

Stap 6: Blijf herhalen (en rapporteren)

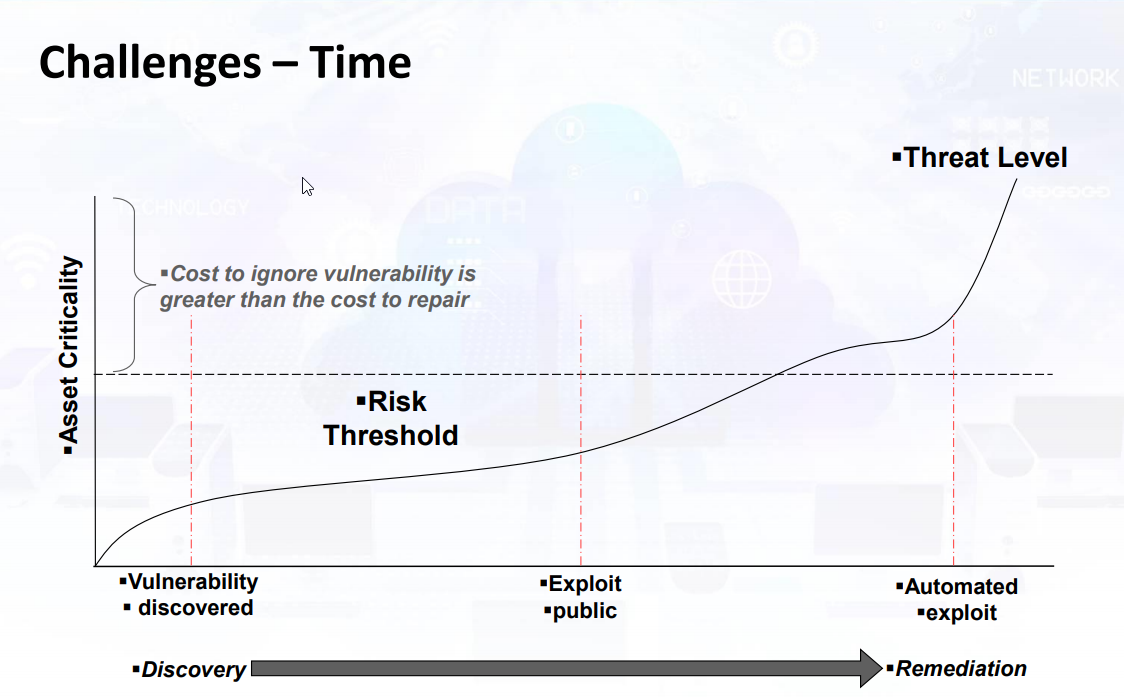

Continu vulnerability management betekent dat de voorgaande vijf stappen een doorlopend proces zijn. Om drie redenen is dat noodzakelijk. Ten eerste zijn bedrijfsnetwerken de laatste jaren veel complexer geworden en veranderen ze nagenoeg iedere dag. Voor cybercriminelen is het aantrekkelijk om tussen twee scans in te spelen op net nieuwe kwetsbaarheden en het netwerk binnen te dringen. In de tweede plaats worden er elke dag nieuwe kwetsbaarheden in software voor devices en applicaties ontdekt, nog een bron van bedreigingen die met de minuut verandert. En als laatste profiteren hackers van de kracht van de cloud en parallel computing om continu kwetsbaarheden in uw netwerk en systemen te scannen en aan te vallen. Soms zelfs zo snel dat u geen tijd heeft te reageren. In dit nieuwe tijdperk van cybercriminaliteit is het echt een race tegen de klok: wie identificeert en patcht kwetsbaarheden het snelst?

En dan: een VM-oplossing kiezen

De beste keuze is een oplossing die:

-

een overzicht biedt van uw netwerk en alle devices;

-

zo veel mogelijk kwetsbaarheden nauwkeurig en efficiënt scant;

-

duidelijk en uitgebreid rapporteert over scanresultaten;

-

het herstelproces bewaakt;

-

test en bevestigt dat kwetsbaarheden opgelost zijn;

-

automatisch accurate en gedetailleerde rapportages genereert om compliancy te checken;

-

helpt deze stappen automatisch te herhalen;

-

u en uw security-team helpt de bad guys altijd een stap voor te zijn.

Vulnerability Management diensten van Thymos Cloud Engineering

Deze zes tips zijn slechts een tipje van de sluier van wat Thymos Cloud Engineering aanbied. Stap voor stap schrijven we een compleet plan, inclusief continuous monitoring; essentieel in de wereld van IT-beveiliging die altijd in beweging is. Wat kunt u verwachten?

-

nieuwe inzichten in wat een systeem kwetsbaar maakt en hoe u mogelijke aanvallen opspoort;

-

stappenplan voor automatisch dagelijks, continu scannen van belangrijke netwerkonderdelen voor maximale bescherming;

-

kosteneffectieve best practices die helpen het VM-budget tot een minimum te beperken met cloudgebaseerde onderzoeken naar kwetsbaarheden;

-

VM-tips voor mobiele en gevirtualiseerde omgevingen;

-

tips voor snel herstel, waarmee u urgente kwetsbaarheden effectiever aanpakt.